"Guten Tag, Sir. Können Sie mir sagen, wo ich so einen Komposter kaufen kann? Ich brauche einen für ein Schulprojekt", sagte der Zwölfjährige mit sehr selbstbewusster Stimme, so dass der Fahrer des Stadtbusses von Los Angeles keine Ahnung hatte, was der Junge vorhatte. Tatsächlich entsprach sein Plan seinen Haupteigenschaften - seiner Neugier und seinem tadellosen Gedächtnis, das es ihm ermöglichte, sich alle Kombinationen von Perforationen auf Busfahrkarten für das Umsteigen zu merken. Und er brauchte das Werkzeug, um nie wieder für Busse bezahlen zu müssen. Und um sich kostenlos in Los Angeles bewegen zu können. Der Name des Mannes war Kevin Mitnick. Wie er sich in seiner Autobiografie erinnert, war dies das erste Mal in seinem Leben, dass er das System hackte, um freien Zugang zu seinen Ressourcen zu erhalten. Später erkannte er, dass dies als Social Engineering bezeichnet wird. Aber wir kennen ihn eher als den berüchtigtsten Hacker der Welt, der zwei Jahre lang vom FBI gejagt wurde.

Schneller Vorlauf

- Wer ist Kevin Mitnick?

- Wie Kevin Mitnick in Systeme einbrach, bevor es das Internet gab

- Die ersten großen Hacks und der erste Verrat

- Verhaftung und offizieller Status als "Computersüchtiger"

- 2,5 Jahre auf der Flucht vor dem FBI

- Game over: Wie Kevin Mitnick um 1:30 Uhr nachts an einem Mobilfunkmast gefasst wurde

- "Freiheit kaufen: Wie Kevin Mitnick aus dem Gefängnis kam, aber nicht ganz frei

- Vom Hacker zum Hacker-Verteidiger: Wie Kevin Mitnick zum Berater für Cybersicherheit wurde

- Kevin Mitnicks Bücher, die sich wie Krimis lesen

- Vom Antagonisten zum Sicherheitsarchitekten

- Auf den Punkt gebracht

Wer ist Kevin Mitnick?

Wenn Sie bei einem Hacker immer noch an einen blassen Teenager im Kapuzenpulli denken, der nachts vor einem Monitor Chips knuspert, dann haben Sie die Geschichte von Kevin David Mitnick noch nicht gelesen. Er wurde am 6. August 1963 geboren und starb am 16. Juli 2023. In den letzten sechs Jahrzehnten hat er es geschafft, eine Cyber-Legende zu werden: sowohl auf der schwarzen Liste des FBI als auch auf den Bestsellerlisten der New York Times. Das kann nicht jeder schaffen.

In den 90er Jahren war Mitnick ein Hacker, der dorthin ging, wo er nicht eingeladen wurde. Nicht für Geld. Nicht wegen des Ruhmes. Einfach weil er es konnte. Seine Verhaftung im Jahr 1995 wurde zu einer echten Cyber-Sensation - nicht so sehr eine Person stand vor Gericht, sondern ein Phänomen, von dem die Strafverfolgungsbehörden nicht einmal wussten, wie sie es richtig qualifizieren sollten. Er wurde zu fünf Jahren Haft verurteilt. Und natürlich gab es einen großen Medienrummel, Bücher, Filme und hitzige Diskussionen in allen möglichen Foren (ja, die gab es damals schon).

Aber damit war das Drama noch nicht zu Ende - nach seiner Entlassung aus dem Gefängnis vollzog Kevin eine spektakuläre Verwandlung im Cyberspace: vom Black-Hat-Bösewicht zum White-Hat-Guru. Er gründete Mitnick Security Consulting, beriet Unternehmen, schrieb Bücher über Sicherheit und engagierte sich für das KnowBe4-Projekt, das Menschen lehrt, nicht auf alles zu klicken, was blinkt. Seine Autobiografie wurde ein Hit, und auch hier nicht wegen des Marketings, sondern wegen einer Geschichte, die nicht erfunden werden kann.

Mitnicks Fall wird immer noch in Kursen über digitales Recht erwähnt: Es war eine Zeit, in der niemand so recht wusste, was man mit Hackern machen sollte. Neue Gesetze wurden buchstäblich im Handumdrehen geschrieben, und die Gerichte untersuchten, wie sich das "Kopieren von Software" vom Diebstahl von Cookies unterscheidet. Außerdem waren viele der Meinung, dass seine Strafe zu hart war und dass er kaum einen wirklichen Schaden erlitten hatte.

Heute ist Mitnick mehr als nur ein Name. Er ist ein Teil der Cyber-Kultur. Seine Geschichte wirft immer noch die Hauptfrage auf: Wer ist ein Hacker - ein Krimineller oder ein Whistleblower, der Lücken im System aufdeckt, die sonst niemandem auffallen? Kevin scheint es geschafft zu haben, beides zu sein.

Wie Kevin Mitnick anfing, Systeme zu hacken, bevor es das Internet gab

Kevin David Mitnick wurde am 6. August 1963 im Van Nuys-Viertel von Los Angeles, Kalifornien, geboren. Seine Eltern, Alan Mitnick und Shelly Jaffe, ließen sich scheiden, als er noch ein Kind war, und so verbrachte er die meiste Zeit seiner Kindheit bei seiner Mutter. Auch seine Großmutter mütterlicherseits, Reba Vartanian, war an seiner Erziehung beteiligt. Die Familie hatte jüdische Wurzeln und nicht viel Geld: Seine Mutter arbeitete in zwei Jobs, und Kevin hatte viel Freizeit und noch mehr Neugierde auf die Welt um ihn herum.

Kevin Mitnick im Alter von 3 Jahren, Abbildung: mitnicksecurity.com

Und in dieser Umgebung - nicht in Computersicherheitsvorlesungen, sondern irgendwo zwischen den Straßen und Bushaltestellen von Los Angeles - wachte der Hacker auf, den das FBI später suchte. Im Alter von 12 Jahren zeigte Mitnick bereits eine Vorliebe für Social Engineering: Er erfand eine Geschichte über ein Schulprojekt und fragte einen Busfahrer, wo er einen Fahrscheinkomposter bekommen könne. Er kaufte das Gerät, besorgte sich einen Stapel leerer Fahrscheine aus einem Müllcontainer in der Nähe des Busdepots (die Fahrer warfen unbenutzte Formulare nach ihrer Schicht einfach weg) und begann, ohne einen Cent durch die Stadt zu fahren. Alles war legal ... na ja, fast.

Es war kein Versuch, Geld zu sparen, sondern der erste Test des Systems, um zu sehen, ob es gehackt werden kann. Neugierde, Aufregung und ein Verständnis dafür, wie man die Regeln umgehen kann - all das war kein Kinderspiel, sondern der erste Fall im zukünftigen Portfolio des berühmtesten Hackers der Vereinigten Staaten. Und das Interessanteste ist, dass Mitnick selbst sagt, seine Eltern hätten die Geschichte eher mit einem Lächeln als mit einem Vorwurf aufgenommen. Sogar die Busfahrer, die von seinen Tricks wussten, hatten ein gewisses Mitgefühl.

An der James Monroe High School in North Hills spielte Kevin Mitnick nicht mehr nur mit Knöpfen - er begann, seine Besessenheit von der Technik offiziell zu machen. Er erhielt eine Amateurfunklizenz, zunächst mit dem Rufzeichen WA6VPS, und nach dem Gefängnis erneuerte er sie als N6NHG - wie ein echter Funker der alten Schule. Gleichzeitig nahm er das Pseudonym Condor an, inspiriert von dem Spionagethriller DreiTage des Condor. Natürlich ging es in dem Film um Verschwörungen, die Regierung und Namensänderungen - perfekt für einen angehenden Hacker.

Seine kindliche Leidenschaft für das Radio entwickelte sich zu einer echten Sucht nach Kommunikationssystemen.

In seinem Radiosender hörte er nicht Musik, sondern... die örtliche Polizei.

Er fing Sendungen auf, studierte Frequenzen, erforschte, wie Kommunikation funktioniert, wer was hören kann - und wie man sicherstellt, dass man mehr hört, als erlaubt ist. Seine FCC-Lizenz bestätigte, dass er wusste, was er tat. Aber der interessanteste Teil seines Lebens begann, als er sich mit Telefon-Phreaking beschäftigte, der Kunst, sich in Telefonsysteme zu hacken, lange vor dem iPhone. Damals war das Hauptwerkzeug der Telefonfreaks die so genannte Blue Box, ein elektronisches Gerät, das Töne zur Erzeugung von In-Band-Signaltönen erzeugt, die früher im Fernsprechnetz verwendet wurden. Mit diesem Gerät konnten Ferngespräche kostenlos geführt werden.

Blue Box, entworfen und hergestellt von Steve Wozniak (Mitbegründer von Apple). Zu sehen im Powerhouse Museum. Illustration: Вікіпедія

Ein Freund zeigte Kevin, dass es im Telefonnetz versteckte Testnummern gab, mit denen er kostenlose Ferngespräche führen konnte. Und hier erkannte er eine altbekannte Logik, die gleiche Logik wie bei Busfahrkarten: Es gibt ein System, es gibt Regeln, aber wenn man ein bisschen weiß, wie die Dinge funktionieren, kann man anders spielen.

Mitnick beschrieb Freakin' als "Extremsport". Nicht schlimmer als die Besteigung des Mount Everest - nur nicht mit Seilen, sondern mit einem Rohr in der Hand. Er war 17 und hatte bereits gelernt, sich als Angestellter einer Telefongesellschaft auszugeben, indem er sich den Namen "Jake Roberts" von einem "nicht-öffentlichen Büro" ausdachte und in Büros anrief, um sich als einer seiner eigenen Mitarbeiter auszugeben. Er sprach technisch, selbstbewusst und mit Fachjargon. Und er erriet alles - von Verfahren bis zur menschlichen Leichtgläubigkeit.

Dies war die Geburtsstunde nicht nur eines Hackers, sondern eines Meisters des Social Engineering.

Seine Methoden - Pretexting, d. h. das Erfinden einer Legende, überzeugende Manipulation und furchtlose Improvisation - wurden die Grundlage für das, wofür er später in der digitalen Welt berühmt werden sollte. Und das Wichtigste: Es ging ihm damals nicht um Geld. Ihn trieb die intellektuelle Herausforderung an, der pure Nervenkitzel, ein System zu hacken, das angeblich unknackbar sein sollte.

Die ersten großen Hacks und der erste Verrat

1979, als Kevin Mitnick erst 16 Jahre alt war, erhielt er seinen ersten ernsthaften "Kampfauftrag" von anderen Hackern: Er sollte in ein System namens"The Ark" einbrechen, das der Digital Equipment Corporation (DEC) gehörte. Dabei handelte es sich nicht nur um einen Server, sondern um ein Testsystem für das Betriebssystem RSTS/E, eines der wichtigsten Großrechnersysteme jener Zeit. Für die Jungs, die vom Hacken lebten, war es, als ob sie in die Blackbox der NASA eindringen würden.

Das System war für die Ausführung bestimmter Verwaltungsfunktionen zuständig. Kevin erhielt Zugang dazu über die Telefonnummer von The Ark, die ihm einer seiner neuen Freunde gab. Es handelte sich um eine Einwahlverbindung zu einem DEC-Computer - die Nummer selbst brachte nicht viel, denn ohne Login und Passwort konnte man nur Modemtöne hören. Aber technische Barrieren sind nicht Kevins Problem. Er schaltet sein Markenzeichen, das Social Engineering, ein: Er ruft den DEC-Administrator an, gibt sich als Anton Chernoff aus, den echten Entwickler des Unternehmens, und beschwert sich: "Ups, ich habe meinen Zugang vergessen." Alles ist ruhig, selbstbewusst, mit einer Betonung auf Autorität. Das Ergebnis? Der Administrator legt ein neues Konto für ihn an und verwendet sogar das von Mitnik angegebene Passwort. Keine Kontrollen. Es werden keine Fragen gestellt.

Mitnik loggt sich ein. Aber er loggt sich nicht allein ein - er teilt den Zugang mit seiner Gruppe. Und dann klopfen dieselben Leute an, die das Hacken veranlasst haben. Einer von ihnen liefert Kevin an die DEC-Sicherheitsabteilung aus, nennt ihnen seinen Namen und erzählt alles.

Die DEC bezifferte den Schaden zunächst auf 4 Millionen Dollar, aber Bundesstaatsanwalt James Sanders gab später zu, dass die tatsächlichen Kosten für die Behebung des Hacks bei etwa 160.000 Dollar lagen.

Es war ein Moment des Übergangs. Früher hatte Mitnick Telefonleitungen gehackt, aber jetzt hackte er sich in vollwertige Computersysteme. Und er tat dies nicht aufgrund von Fehlern oder Schwachstellen, die von Sicherheitssystemen nicht entdeckt wurden, sondern aufgrund menschlicher Naivität. Es handelte sich nicht mehr um einen technischen Hack, sondern um einen psychologischen Angriff.

Social Engineering wurde zu seiner Hauptwaffe.

Und es war auch sein erster Verrat in einem Umfeld, das nach dem Kodex "Du verrätst deine eigenen Leute nicht" zu leben schien. Es stellte sich heraus, dass es selbst in der Welt der Hacker diejenigen gibt, die einen Deal machen, sobald sie etwas Gebratenes riechen. Und dieser Status in einer Subkultur ist so fließend wie eine IP-Adresse bei einer Einwahlverbindung.

Verhaftung und der offizielle Status des "Computersüchtigen"

1981, als Kevin Mitnick gerade 17 Jahre alt war, beschlossen er und ein Freund, nicht mit einem Schulnetzwerk zu spielen, sondern mit Pacific Bell, einem der Giganten des amerikanischen Telekommunikationsmarktes. Das Ziel war COSMOS, ein System zur Verwaltung der Hauptinfrastruktur von Telefonleitungen. Als es ihnen gelang, in das System einzudringen, gab Mitnick nicht einfach nur Befehle weiter - er leitete Leitungen um, hörte Gespräche ab, unterbrach Routen und richtete Chaos an. Die Leute dachten, die Betreiber würden sich einen Scherz erlauben oder sich über sie lustig machen. Aber es war nur Kevin, der die Netzwelt mit der "Was wäre wenn..."-Methode erforschte.

Das war noch nicht alles. Mit dem Zugriff auf die COSMOS-Datenbank stahl Mitnik Passwörter, Konten, Gateway-Kombinationen, technische Unterlagen und sogar das komplette Systemhandbuch - etwas, wofür die heutigen Hacker ihre Cyberseelen im Darknet verkaufen. Natürlich nutzte er dies nicht nur "für die Wissenschaft", sondern auch zu seinem eigenen Vorteil: Er leitete Telefonleitungen nach eigenem Gutdünken um.

Dabei handelte es sich nicht nur um ein Hacking, sondern um einen vollwertigen Eingriff in die Arbeit des Telekommunikationsbetreibers auf der Kernel-Ebene.

Und es war dieser Streich, der zu seiner Verhaftung führte. Es war das erste Mal, dass Mitnik nicht bei den Ohren, sondern beim Geschlecht erwischt wurde, und er verbrachte ein Jahr in einem Rehabilitationszentrum. Kein Gefängnis, aber auch nicht mehr nur ein "Gespräch mit seinen Eltern". Mitnik hatte keine Angst - er ging einfach auf eine neue Ebene und machte weiter. Er hatte bereits andere "Schulungen" absolviert: sich in das Computersystem der Schule gehackt und nach geheimen Prominenten-Nummern gesucht. Aber die wirkliche "Höherstufung" geschah 1983, als er sich während seines Studiums an der Universität von South Carolina in das ARPANET einloggte, jenes Netzwerk, das später die Grundlage für das Internet bildete. Und der Computer gehörte natürlich niemand anderem als dem Pentagon. Ja, er ging tatsächlich an den Computer des US-Verteidigungsministeriums, um dort "abzuhängen".

Dies war ein schwerwiegenderes Vergehen: 6 Monate in einer Jugendstrafanstalt. Und obwohl kein Schaden in Form von Sabotage vorlag, hat das staatliche System endlich eingesehen, dass die Ausrede "Hacker sind nur Jugendliche, die spielen" nicht mehr funktioniert. Denn diese "Teenager" gingen dorthin, wo selbst Erwachsene mit Zugang nicht hingehen sollten.

Später wurde es sogar noch ernster, als es zum DEC-Hack kam.

Das Justizsystem lernte in jenen Jahren gerade, mit Hackern umzugehen, und so war der Prozess langsam, aber schmerzhaft.

Mitnick ließ sich auf einen Deal mit den Ermittlern ein, bekannte sich schuldig und erhielt 12 Monate Gefängnis plus 3 Jahre Haft unter Aufsicht. Das ist eine Art digitaler Hausarrest: Sie sind frei, aber Ihr Computer steht unter Kontrolle, Ihre Aktivitäten sind eingeschränkt und Sie werden beobachtet.

Während der Anhörung sagte der Bundesrichter sogar, Mitnick sei"süchtig nach Computereinbrüchen" - als ob es sich nicht um ein Hobby, sondern um eine ernsthafte klinische Diagnose handelte. Statt "Fernsehseriensüchtig" sagte er also "Hackersüchtig".

Dieser Fall wurde Mitnicks offizieller Einstieg in die Rechtsgeschichte der US-Cyberkriminalität. Seine überwachte Entlassung sollte 1992 enden, und es war vielleicht das erste Mal, dass die Justiz versuchte, einen Rahmen für das Verhalten einer Person zu schaffen, die kein Geld stiehlt oder Daten verkauft, sondern dort hingeht, wo sie nicht gefragt wird. Und er wird davon high.

Die Verzögerung zwischen Verbrechen und Bestrafung zeigt vor allem eines: In den 80er Jahren war das Rechtssystem den Hackern um Lichtjahre hinterher, aber es begann bereits aufzuholen.

2,5 Jahre auf der Flucht vor dem FBI

1992 sollte sich Kevin Mitnick bereits "beruhigt" haben: Er hatte seine Strafe verbüßt, drei Jahre unter Aufsicht - das war der Abschluss der Geschichte. Aber Bücher waren nicht sein Genre. Anstatt die Überwachungszeit höflich abzuschließen, hackte er sich erneut in die Systeme von Pacific Bell, diesmal um zu überprüfen, wie er überwacht wurde. Mit anderen Worten: Er hackte sich in das System, um herauszufinden, ob er überwacht wurde, weil er kein Recht hatte, sich in das System zu hacken. Das ist Hackerlogik, keine juristische Logik. Und es war diese Logik, die dazu führte, dass 1993 ein Haftbefehl gegen ihn erlassen wurde.

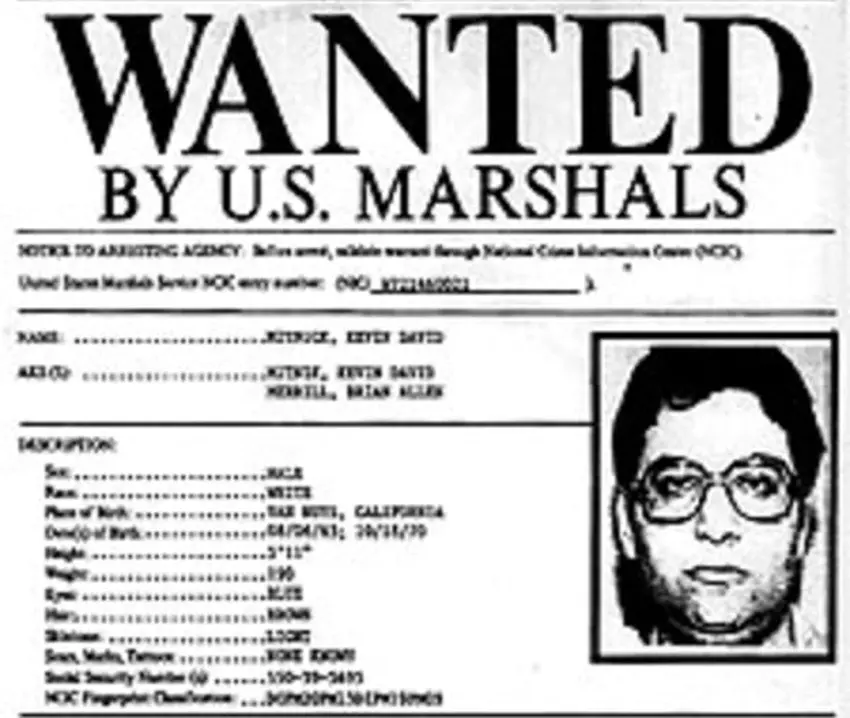

Doch Mitnik beschließt, sich nicht an die Regeln zu halten. Er verschwindet von der Bildfläche, und die nächsten zweieinhalb Jahre werden zu einem Cyberpunk-Blockbuster in Echtzeit. Pseudonyme, gefälschte Dokumente, gestohlene und gefälschte Telefonnummern, geklonte Handys, die es unmöglich machen, ihn zu orten. Er arbeitet unter falschen Namen - als Systemadministrator in einer Anwaltskanzlei in Denver, als IT-Mitarbeiter in einem Krankenhaus in Seattle unter dem Namen Brian Merril - während er weiterhin das tut, was er am besten kann: Systeme hacken.

Laut Mitnick hat es ihm sehr geholfen, dass die US-Behörden ein sehr schlechtes Foto verwendet haben, das es schwer machte, ihn im wirklichen Leben zu erkennen

Während die Behörden seinen Schatten verfolgten, gelang es Kevin, sich in Dutzende von Computernetzen zu hacken. Zu seinen Zielen gehörten Telekommunikationsunternehmen, Internetanbieter, Betriebssystemhersteller und Mobilfunkriesen. Die Liste derer, die er betroffen hat, umfasst: Motorola, Nokia, Novell, Sun Microsystems und sogar die kalifornische Straßenverkehrsbehörde. Er las die E-Mails anderer Leute, extrahierte Passwörter, änderte Netzwerkeinstellungen und stahl - nach Angaben des US-Justizministeriums - Software im Wert von Millionen von Dollar. Dazu gehörte auch der Quellcode für das MicroTAC Ultra Lite, das Spitzenhandy von Motorola aus dem Jahr 1991.

Erwähnenswert ist, dass Mitnick sogar in den Betrieb von Vermittlungsstellen in New York und Kalifornien eingriff, d. h. den Telefonverkehr von Millionenstädten buchstäblich aus der Ferne kontrollierte. Und all dies geschah nicht für Geld, sondern um zu beweisen, dass das System nur aus einer Reihe von Schwachstellen besteht, und wenn man sie alle sieht, ist man der König.

Sein Leben auf der Flucht ist keine Flucht. Es ist eine Demonstration. Eine Demonstration dafür, wie weit eine Person gehen kann, die nicht nur weiß, wie das System funktioniert, sondern auch nicht an seine Autorität glaubt. In Hackerkreisen wird er nicht nur zu einem "Profi", sondern zu einer Legende, die alles bricht, vom Gesetzeskodex bis zum Firmware-Code.

Game over: Wie Kevin Mitnick um 1:30 Uhr nachts gefasst wurde, als er einen Mobilfunkmast benutzte

Im Februar 1995 beschloss das FBI, dass dieser Mann erledigt war. Eine groß angelegte zweiwöchige Cyber-Schlacht begann, die am 15. Februar um 1:30 Uhr in Raleigh, North Carolina, endete. Mitnick war zu diesem Zeitpunkt 31 Jahre alt.

Kevin Mitnick wurde nicht von der Polizei oder von einem Filmagenten enttarnt, sondern von einem anderen Hacker - einem der mächtigsten Techniker der 90er Jahre: Tsutomu Shimomura, ein Forscher am San Diego Supercomputer Centre, der nur ein Jahr jünger als Mitnick war. Mitnick brach im Stile eines klassischen Cyber-Egos in seinen Computer ein... genau am ersten Weihnachtstag. Shimomura hat ihm das nicht verziehen und hat sich persönlich an der Jagd beteiligt. Er verfolgte Mitnicks Telefonsignal über einen Mobilfunkturm und gab die Koordinaten an das FBI weiter.

Für diejenigen, die mehr wissen wollen: der Kampf zwischen Mitnick und Shimomura

Am Weihnachtstag 1994 hackte sich Kevin Mitnick in das Heimnetzwerk von Tsutomu Shimomura, einem bekannten Computersicherheitsexperten. Er verwendete eine ausgeklügelte IP-Spoofing-Technik in Kombination mit der TCP-Sequenzvorhersage, einer Technik, die zu dieser Zeit kaum aus den Labors herausgekommen war. Dabei tarnt ein Hacker seine Adresse, um den Anschein zu erwecken, dass jemand auf das System zugreift, dem es vertraut. Und dann, ohne die Antworten des Systems zu sehen, errät der Hacker den "Geheimcode" (eine Zahl in den Nachrichten, die das System als Antwort sendet). Es ist, als würde man einen Safe knacken, indem man die richtige Kombination wählt, ohne das Schloss klicken zu hören.

Der Zweck des Hacks war wahrscheinlich Shimomuras Forschung und seine Werkzeuge für die Arbeit mit der Sicherheit von Mobilfunknetzen. Die Tatsache, dass Mitnick Shimomura für den Angriff auswählte, war kein Zufall, sondern ein bewusster Versuch, an ganz bestimmte Informationen zu gelangen.

Kurz nach dem Vorfall gingen auf Shimomuras Anrufbeantworter seltsame Nachrichten ein (deren Archiv auf Shimomuras Buch-Website zu finden ist), die einen pseudo-asiatischen Akzent und Sätze wie "Mein Kung-Fu ist besser als deins" enthielten. Diese Drohungen wurden sofort mit Mitnik in Verbindung gebracht und machten ihn nicht nur zu einem Hacker, sondern auch zu einem dreisten Troll. Später stellte sich jedoch heraus, dass die Anrufe von einem externen Scherzbold, dem 31-jährigen Zeke Shif, einem Kung-Fu-Filmfan, stammten, der nichts mit dem Hack zu tun hatte. Zu diesem Zeitpunkt hatten es die Medien jedoch bereits geschafft, diese abfälligen Äußerungen zum Teil des Mitnick-Mythos zu machen.

Shimomura empfand den Angriff als persönliche Beleidigung und ging auf die Jagd. Er setzte ein System zur Überwachung des Internetverkehrs bei Diensten ein, an denen der Hacker beteiligt war, wie The WELL und Netcom. Mithilfe seiner eigenen Tools, der Analyse von Protokollen und der Zusammenarbeit mit dem Telekommunikationsbetreiber Sprint fand er heraus, dass Mitnick ein mobiles Modem benutzte, und er konnte den genauen Ort seiner Aktivitäten ausfindig machen - die Stadt Raleigh in North Carolina. Dort führte Shimomura zusammen mit dem FBI die endgültige Fahndung durch - mit Hilfe von Radiofrequenz-Scannern, um eine bestimmte Wohnung in einem Hochhaus zu lokalisieren.

In der Nacht des 15. Februar 1995 durchsuchte das FBI mit Shimomuras Unterstützung die Wohnung 202, in der sich Mitnick aufhielt.

Als die Agenten die Wohnung betraten, fanden sie alles, was ein Hacker auf der Flucht braucht: geklonte Mobiltelefone, mehr als 100 Codes für gefälschte Nummern, gefälschte Dokumente, falsche Namen und - wie Mitnick selbst später sagte - eine aufrichtige Anerkennung von Shimomuras technischer Kompetenz. Hier gab es keine Missgunst, sondern nur Respekt zwischen zwei Spielern, von denen einer verloren hatte.

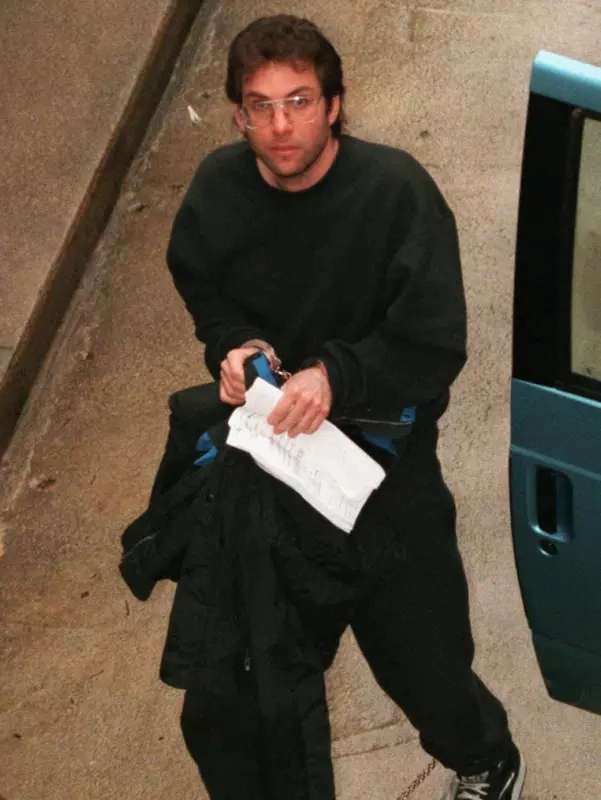

Kevin Mitnick betritt nach seiner Verhaftung in Handschellen das US-Gerichtsgebäude. Illustration: Herald Sun

Dann begann die Parade der Anklagen:

- 14 Fälle von Betrug über Kabel

- 8 Fälle von Besitz von illegalem Zugang und Geräten

- Abfangen von elektronischer Kommunikation

- Unbefugter Zugang zu einem Bundescomputer

- Verstoß gegen die Bedingungen der Untersuchungshaft

All dies geschieht vor dem Hintergrund von Vorwürfen des Softwarediebstahls und -kopierens in Unternehmen wie Motorola, Sun Microsystems, Nokia, Novell und anderen.

Das US-Justizministerium schätzt, dass der Schaden Millionen von Dollar erreicht hat.

Während die Gerichtsdokumente den Anschein eines geplanten Cyberbetrugs erweckten, betonte Mitnick selbst, er sei nicht gierig, sondern nur intellektuell neugierig. Ihn interessierte, "ob ich es kann", und nicht, "wie viel ich bekommen werde". Und das scheint auch zu stimmen. Er hat kein Geld gestohlen, er hat keine Konten verkauft. Er hackte Netzwerke nur aus Spaß an der Sache, nicht aus Profitgründen.

"Freiheit kaufen: Wie Kevin Mitnick aus dem Gefängnis kam, aber nicht ganz frei

Nach vier Jahren in einer Untersuchungshaftanstalt (ja, er blieb dort länger, als manche Leute verheiratet bleiben), stimmte Mitnick einem Deal mit der Staatsanwaltschaft zu. Warum hat es so lange gedauert? Weil die Staatsanwaltschaft einfach nicht alle Anklagepunkte beweisen konnte - viele hochkarätige Anschuldigungen blieben ohne Beweise hängen.

Das Ergebnis: 4 Anklagen wegen Telefonbetrugs, 2 Anklagen wegen Computerbetrugs und eine Anklage wegen Abhörens von Nachrichten. Und das alles anstelle einer groß angelegten Gerichtsshow, die kurz vor dem Beginn stand. Aus der Sicht des Staatsanwalts war es ein Kompromiss, weil die Beweise "lose" waren. Für Mitnik war es eine Chance, nicht in einer Zelle zu verrotten, bis er in Rente geht.

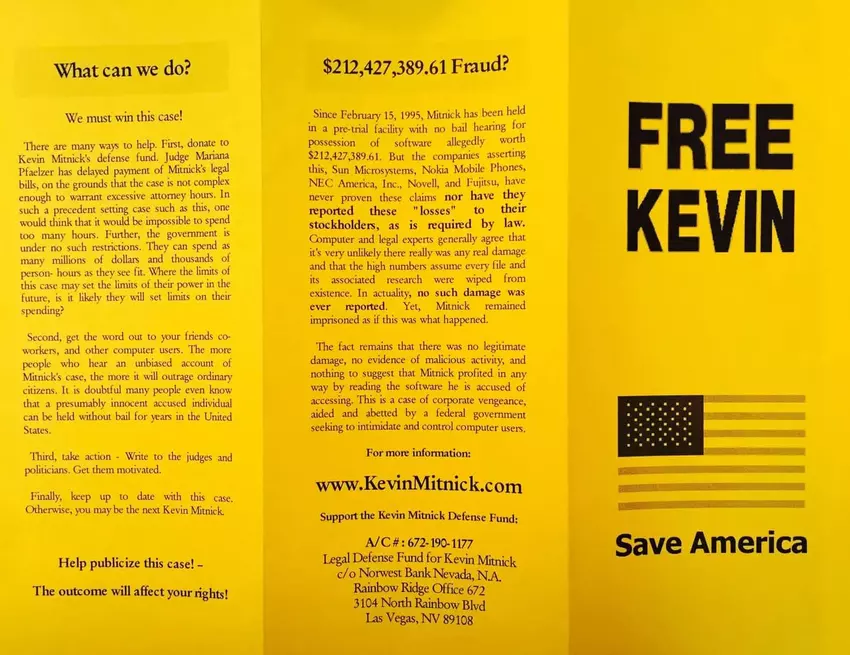

Seine Verhaftung und sein Prozess wurden zu einem nationalen Ereignis: Die einen forderten eine harte Strafe, die anderen skandierten "Free Kevin" und betonten, dass seine Verbrechen eher technische Akrobatik als echte Gräueltaten waren. Dies hat die Debatte angeheizt: Was ist größer - eine Bedrohung oder eine Herausforderung für das System? Und sind alle Hacker Kriminelle, oder wollen einige von ihnen nur verstehen, wie die Welt auf Byte-Ebene funktioniert?

Broschüre "Free Kevin". Illustration: mitnicksecurity.com

Richterin Mariana Pfaelzer verkündete das Urteil am 10. August 1999: 46 Monate Gefängnis (einschließlich der bereits verbüßten Zeit), plus 22 Monate wegen Verletzung der Überwachungsauflagen aus dem Jahr 1989. Insgesamt also 5 Jahre.

Und nun der beste Teil (wenn Sie Mitnik sind): Statt der von der Staatsanwaltschaft geforderten Entschädigung in Höhe von 1,5 Millionen Dollar erhielt er einen bescheidenen Scheck über 4.125 Dollar.

Offensichtlich hat das Gericht nicht an mythische Verluste in Millionenhöhe geglaubt. Vielleicht erkannte es aber auch einfach, dass der Mann mehr vortäuschte, ein "Hacker-Dieb" zu sein, als er tatsächlich war.

Als Kevin Mitnick schließlich am 21. Januar 2000 aus dem Bundesgefängnis entlassen wurde, schien dies ein Happy End zu sein. Aber die Freiheit kam mit einer solchen "Lizenzvereinbarung", dass manche Benutzer nicht einmal auf die Geschäftsbedingungen klicken. Während der drei Jahre seiner bedingten Entlassung war es ihm nämlich verboten, irgendetwas zu benutzen, das einen Prozessor oder auch nur ein kleines Blinklicht hatte.

Er durfte nur ein Festnetztelefon benutzen.

Aber Handys, Computer, Modems, Drucker, Software, Flash-Laufwerke, Registrierkassen, Taschenrechner mit Speicher sind tabu. In der IT-Branche arbeiten? Vergessen Sie's. Nicht einmal in einer 7-Eleven-Filiale wollte man ihn einstellen, weil eine Registrierkasse ein "computerisiertes Gerät" ist. Natürlich konnte Mitnik dieses digitale Gefängnis nicht ertragen und reichte eine Klage ein, die im Dezember 2001 die Erlaubnis zur Nutzung des Internets brachte. Später erhielt er sogar eine Amateurfunk-Lizenz, da die Federal Communications Commission ihn als "sozial rehabilitiert" anerkannte.

Als Bonus des Systems erhielt er eine "Du bist nicht Hollywood"-Klausel: Sieben Jahre lang war es ihm verboten, mit Büchern, Filmen oder anderen Inhalten, die auf seinen Hacking-Abenteuern basieren, Geld zu verdienen - gemäß dem"Son of Sam's Law", einem juristischen Trick in den USA, der es Kriminellen verbietet, mit ihrem Ruhm Geld zu verdienen. Das heißt, wenn man jemanden umgebracht, eine Bank ausgeraubt oder das Pentagon gehackt hat und dann beschließt, ein Buch darüber zu schreiben oder einen Film zu drehen, kann man nicht einfach losziehen und Millionen verdienen, indem man seine eigene Biografie zu einem Geschäftsmodell macht.

Für diejenigen, die mehr wissen wollen: "Der Mythos von Kevin Mitnick"

von

von

In seiner Autobiografie (die der Verlag nicht in das Buch aufnehmen wollte) beschuldigt Kevin Mitnick den New York Times-Journalisten John Markoff, die Tatsachen absichtlich zu verdrehen und das Bild eines "Cybermonsters" zu zeichnen, das in der Lage sei, das Telefonnetz mit einem Knopfdruck lahm zu legen. Laut Mitnick war es solchen Übertreibungen in den Medien zu verdanken, dass er "Amerikas gefährlichster Hacker" wurde, bevor er überhaupt vor Gericht stand. Er betont, dass seine technischen Fähigkeiten alles andere als magisch waren und dass Markoffs Aussagen zu einer Quelle von Mythen geworden sind, die seine rechtliche Situation nur noch verschlimmert haben.

Besonders empört war Mitnick darüber, dass Markoff später gemeinsam mit Tsutomu Shimura, dem Experten, der dem FBI half, den Hacker aufzuspüren und zu verhaften, das Buch Takedown (das auch verfilmt wurde) geschrieben hat. Nach Ansicht von Mitnick handelte es sich dabei um einen offensichtlichen Interessenkonflikt, da der Journalist nicht nur über die Ereignisse schrieb, sondern Teil der Geschichte wurde, die er der Öffentlichkeit präsentierte. Im Einzelnen schrieb Mitnik:

"In seinem verleumderischen Artikel behauptete Markoff fälschlicherweise, dass ich das FBI abgehört hätte (was nicht der Fall war); dass ich in die Computer von NORAD eingebrochen wäre (die mit keinem Netzwerk außerhalb verbunden sind); und dass ich ein Computer-"Vandale" sei, obwohl ich nie absichtlich einen Computer beschädigt hatte, auf den ich jemals zugegriffen hatte."

Im Allgemeinen wurde Mitnik auch nach seiner Entlassung als eine Person behandelt, die mit einem Blick etwas kaputt machen kann. Und während die einen dies als präventive Sicherheit bezeichneten, sahen andere darin eine digitale Belästigung mit der Vorsilbe "analog".

Vom Hacker zum Hacker-Verteidiger: Wie Kevin Mitnick zum Berater für Cybersicherheit wurde

Nach seiner Entlassung aus dem Gefängnis im Januar 2000 kehrte Kevin Mitnick nicht nur in die digitale Welt zurück - er tat dies mit einem solchen Knall, dass die Hacker ihre Router in die Hand nahmen. Statt neuer Hacks begann er, auf legale Weise Systeme zu "knacken" - allerdings gegen Geld, mit Verträgen, NDAs und PowerPoint-Präsentationen.

Hacker Adrian Lamo (2003 verhaftet), Kevin Mitnick und Hacker Kevin Poulsen (1996 aus dem Gefängnis entlassen) - Foto um 2001. Illustration: Вікіпедія

Im Jahr 2003 gründete Mitnick seine eigene Firma , Mitnick Security Consulting, LLC, und wurde offiziell zum Problem für schlecht geschützte Unternehmensnetzwerke. Sein Team, das "Global Ghost Team", führte Penetrationstests, Social-Engineering-Tests, Vorfallsanalysen und Schwachstellenprüfungen durch. Und, wie sie prahlten, hatten sie eine 100-prozentige Erfolgsquote bei Tests der menschlichen Leichtgläubigkeit. Übersetzt heißt das: Wenn Sie ein Büro, eine Poststelle und Menschen haben, weiß Mitnick, wie Sie mit einem einfachen, höflichen "Hallo, ich bin vom technischen Support" an Ihrem Empfang vorbeikommen können.

Kevin Mitnick, Gründer von Mitnick Security Consulting. Illustration: mitnicksecurity.com

Im Jahr 2011 wurde er Chief Hacking Officer bei KnowBe4, einem Unternehmen, das Schulungen zum Thema Cyber-Kenntnisse anbietet. Dort entwickelte er den Kurs Kevin Mitnick Security Awareness Training (KMSAT), der erklärt, wie man Phishing, Spam, trojanische Geschenke von "Chefs" und magische PDFs, die vorgeben, Rechnungen zu sein, aber eine Ransomware-ähnliche Überraschung enthüllen, vermeiden kann.

Zu Mitnicks Kunden gehörten Fortune-500-Unternehmen, Regierungsbehörden und sogar Gerichte, bei denen er als Experte in Fällen von Cyberkriminalität auftrat. Anstelle einer Polizeiakte hatte er nun Fallstudien, einen Rednerausweis und den offiziellen Titel "der Mann, der weiß, wie es von innen funktioniert". Sein Wechsel von der dunklen auf die helle Seite bewies, dass auch ein ehemaliger Hacker zu jemandem werden kann, der anderen beibringt, wie sie sich davor schützen können, gehackt zu werden - nicht nur systematisch, sondern auch psychologisch.

Kevin Mitnicks Bücher lesen sich wie Krimis

Neben dem (inzwischen legalen) Hacken von Systemen und dem Halten von Vorträgen auf Cyberkonferenzen hat Kevin Mitnick ein weiteres System gehackt - das Verlagssystem. Seine Bücher werden von IT-Fachleuten, Führungskräften und all jenen gelesen, die einfach nur wissen wollen, wie sie vermeiden können, "Opfer einer unschuldigen E-Mail mit der Betreffzeile 'Dringend, öffnen' zu werden".

Mit seinen Büchern hat Mitnick das Hacken einem breiteren Publikum näher gebracht - ohne Geek-Snobismus, aber mit der ganzen Tiefe des Themas. Denn wenn jemand, der früher mit Firewalls herumlief, um das Gesetz zu umgehen, davon erzählt, ist das nicht nur eine Information, sondern eine Erfahrung aus erster Hand.

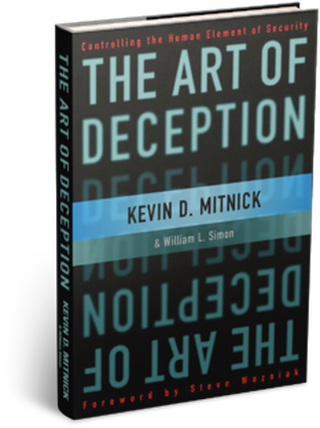

Die Kunst der Täuschung

Im Jahr 2002 veröffentlichte Mitnick sein erstes und vielleicht berühmtestes Buch, The Art of Deception. Darin sprach Mitnick nicht nur über Social Engineering, sondern zeigte auch, wie einfach es ist, eine Person zu täuschen, wenn man weiß, welche Knöpfe man drücken muss. All dies geschieht durch fiktive, aber realistische Geschichten, die selbst erfahrene Benutzer erschrecken. Und, was am wichtigsten ist, nicht nur Schreckensgeschichten, sondern konkrete Ratschläge, wie man sich dagegen wehren kann.

Die Kunst der Invasion

Im Jahr 2005 ging Mitnick noch einen Schritt weiter und veröffentlichte The Art of Intrusion, eine Sammlung realer Fälle: wie Hacker in Systeme eingedrungen sind, was sie getan haben und was zu erwarten ist, wenn Ihre Sicherheit auf dem Niveau von "Wer wird uns hacken" ist. Es war ein praktischer Leitfaden für alle, die nicht auf einer ähnlichen Liste von "Opfern der Abenteuer von Hacker #XYZ" landen wollen.

Ein Geist in den Drähten

2011 veröffentlichten wir das, worauf alle Fans gewartet haben: die Autobiografie Ghost in the Wires. Es ist wie ein Film im Buchformat - über seine Hacks, Fluchten, Tricks, Gerichte, das FBI und eine komplette Veränderung des Lebens. Eine Geschichte im Stil von "war der gefährlichste Hacker - wurde ein New York Times Bestseller".

Die Kunst der Unsichtbarkeit

Und schließlich, im Jahr 2017, "Die Kunst der Unsichtbarkeit". Dies ist ein Leitfaden für alle, die in der digitalen Welt unbemerkt bleiben wollen: wie man im Internet nicht auftaucht, seine Privatsphäre schützt, nicht nach einer Erwähnung in einem Gespräch mit Sockenwerbung konfrontiert wird und nicht zur Beute von Cyberstalkern wird.

Vom Antagonisten zum Sicherheitsarchitekten

Seit Kevin Mitnick aus dem Schatten getreten ist, schreibt er nicht nur Bücher und berät Unternehmen, sondern tritt auch als Redner vor ausverkauftem Haus auf. Aber das war keine "Drücken Sie F5, um Ihr Wissen aufzufrischen"-Angelegenheit. Seine Vorträge waren wie ein echter Live-Film: mit Live-Hacks, Demos und Phishing, die selbst erfahrene IT-Profis ins Schwitzen brachten.

Mitnick ist regelmäßig auf Top-Events aufgetreten, unter anderem auf der legendären DEF CON, einer Konferenz, auf der sich alle treffen, von weißen Hackern bis hin zu Menschen in Schwarz, die den "Logout"-Button nicht kennen. Dort sorgte seine Anwesenheit manchmal für Kontroversen: Jemand, der einst das Pentagon hackte, zeigte, wie man ein Antivirusprogramm einrichtet. Aber er war selbstbewusst und bewies, dass niemand besser als ein ehemaliger Hacker in der Lage ist, Ihnen genau zu zeigen, wo Ihr Rechenzentrumsofen ungeschützt ist.

Kevin Mitnick hält einen Vortrag auf der Cyber Incursion-Veranstaltung im Jahr 2018. Illustration: mitnicksecurity.com

Seine Spezialität sind Live-Demonstrationen von Hacks: wie man in einer Minute ein Passwort durch eine Phishing-E-Mail stehlen kann oder wie man einen Administrator mit einem einfachen Anruf dazu bringt, Zugang zu allem zu geben. Die Reaktion des Publikums war eindeutig: erst Gelächter, dann Panik, dann alles auf die Checkliste für Montag setzen.

Diese Reden brachten das komplexe und normalerweise langweilige Thema der Cybersicherheit den Normalsterblichen näher. Mitnick hat nicht nur Angst gemacht, er hat erklärt, gezeigt und gelehrt. Er zeigte auch, dass ein ehemaliger Hacker nicht nur hacken, sondern auch Vertrauen, ein Sicherheitssystem und sogar eine Karriere auf der Bühne mit einem Laserpointer in der Hand aufbauen kann. Hier ist eine solche Demonstration aus seinem offiziellen YouTube-Kanal. In dem Video aus dem Jahr 2021 demonstriert er, wie er sich mit einer geklonten Zugangskarte Zugang zum Büro der Bank verschafft hat (und wie er sie durch Social-Engineering-Techniken geklont hat, indem er ein Treffen mit einem Immobilienmakler arrangierte, der eine Zugangskarte besaß und im selben Hochhaus wie die Bank arbeitete):

Am 16. Juli 2023 verlor Kevin Mitnick im Alter von 59 Jahren seinen Kampf gegen den Bauchspeicheldrüsenkrebs - und mit ihm ging eine Ära zu Ende. Mit ihm ging eine Ära zu Ende, in der ein Hacker mit schlechtem Ruf zum Evangelisten für Cyber-Hygiene wurde und Social Engineering nicht mehr nur ein Angriffswerkzeug war, sondern zu einem Thema der Unternehmensschulung wurde.

Seit seiner Jugend hat Mitnick gezeigt, dass die Hauptlücke in jeder Verteidigung nicht die Software, sondern der Mensch ist.

Seine Hacks, wie z. B. das Eindringen in das legendäre DEC Ark-System, haben vielen Unternehmen die Augen geöffnet: Nicht alles endet mit einem Antivirusprogramm und einer Firewall. Social Engineering ist zur Hauptwaffe - und gleichzeitig zur Achillesferse - ganzer Konzerne geworden. Seinen Fällen ist es zu verdanken, dass dieser Begriff kein Nischenthema mehr ist, sondern zu einem Muss für jeden geworden ist, der zumindest eine Mikrowelle mit Wi-Fi-Anschluss betreibt.

Seine Schulungen, Bücher und Reden haben den Grundstein für eine neue Einstellung gegenüber Hackern gelegt: nicht nur als Bedrohung, sondern als potenzielle Ressource. Sein Leben ist heute ein Beispiel für den digitalen Wandel: von einem Mann, der von IT-Fachleuten und Richtern gefürchtet wurde, zu einem Experten, auf den CISOs und CEOs hören. Und Mitnick hat bewiesen, dass es keine Strafe ist, wenn man einmal ein "dunkler Ritter der Terminals" war. Wenn man weiß, wie man ein System hackt, kann man auch lehren, wie man es schützt.

Unterm Strich.

Mitnick wird für immer eine der einflussreichsten Persönlichkeiten in der Geschichte der Cybersicherheit bleiben. Er hat bewiesen, dass die größte Schwachstelle eines jeden Systems eine Person mit einem Ausweis und Zugang zum internen Netzwerk ist. Seine Arbeit bei Mitnick Security Consulting und KnowBe4 setzt immer noch den Standard für Social-Engineering-Schulungen und -Schutz. Es ist eine Ironie des Schicksals, dass ausgerechnet der Hacker, der diese Systeme einst umgarnte, später dazu beitrug, sie zu stärken.

Seine Bücher, von "Die Kunst der Täuschung" bis "Die Kunst der Unsichtbarkeit", sind nicht nur Leitfäden, sondern auch eine Waffe gegen digitale Naivität. Sie geben einen Einblick in die Denkweise eines Hackers - nicht aus Hollywood-Filmen, sondern aus der Realität, wo ein Klick auf eine gefälschte E-Mail zum Verlust von mehr als nur Dateien führen kann.

Mitnick hinterließ ein komplexes, aber wichtiges Vermächtnis. Er war ein Gegenspieler, ein Mentor und ein Symbol dafür, dass selbst der gefährlichste Hacker neu gestartet und zu einem Verbündeten im Kampf gegen das digitale Chaos werden kann. Sein Leben erinnert daran, dass es bei der Cybersicherheit nicht nur um Technologie, sondern vor allem um Menschen geht. Und der Kampf darum geht weiter.

Für diejenigen, die mehr wissen wollen

- Die Geschichte von John Carmack: der Vater aller Shooter

- Was ist Post-Quantum-Kryptografie?

- Wie Bitcoins im Darknet abgehoben werden: Betrüger nutzten einen modifizierten Tor-Browser, um Zehntausende von Dollar zu stehlen

- Bitcoin ist ein neues digitales Gold: ein Interview mit Sergey Bazanov, Autor von "Bitcoin für jedermann

- Berufe der Zukunft: Big-Data-Analyst